Últimamente, mi hijo de 5 años ha descubierto Fortnite. Entre las partidas y los bailes de victoria, me he dado cuenta de que algunas de las estrategias que usa en el juego me recuerdan conceptos clave de ciberseguridad, como Zero Trust, un enfoque que se ha vuelto esencial tanto en empresas como en el hogar.

¿Qué es Zero Trust?

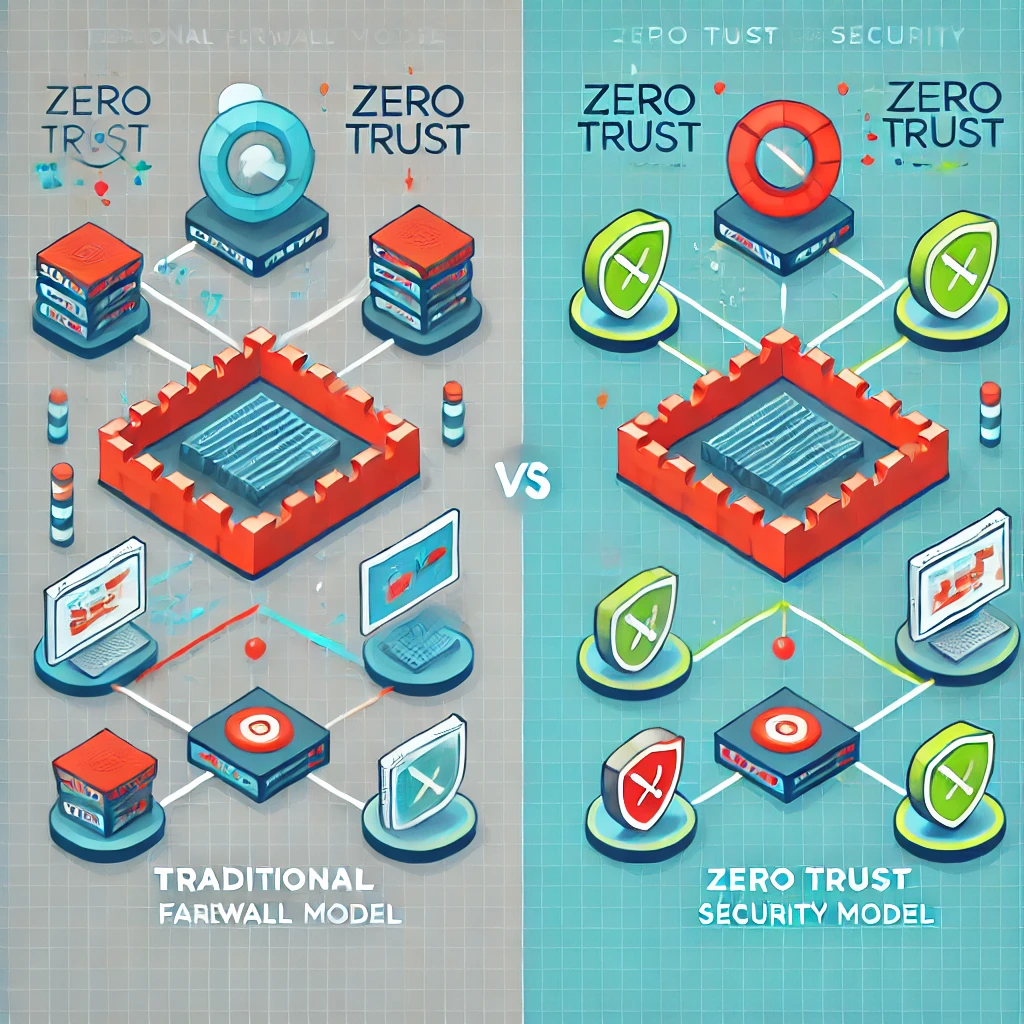

El concepto «Nunca confíes, siempre verifica» define una nueva forma de entender la seguridad en redes. En lugar de asumir que algo dentro de la infraestructura es seguro, esta metodología valida constantemente cada acceso.

Con el aumento del trabajo remoto y la integración de servicios en la nube, este enfoque se ha convertido en una referencia importante para empresas y hogares. Para más detalles, puedes consultar el artículo de Microsoft o el análisis de WatchGuard.

Protección también en casa

En mi artículo sobre antivirus de nueva generación, exploré cómo proteger dispositivos personales. Ahora, este enfoque de validación constante lleva esas protecciones al siguiente nivel, asegurando que cada conexión sea segura y monitoreada.

Lecciones cotidianas para entender este enfoque

- Los límites tradicionales ya no bastan

Como en Fortnite, donde los jugadores deben adaptarse a cambios constantes, la seguridad moderna asume que los perímetros fijos no son suficientes. Cada acceso debe evaluarse en tiempo real. - Solo lo esencial

Igual que en el juego, donde los recursos deben gestionarse con cuidado, este enfoque asegura que cada usuario tenga acceso solo a lo necesario, reduciendo riesgos potenciales. - Aislar para proteger

Al igual que las zonas en un mapa de Fortnite, las redes actuales se dividen en pequeños segmentos aislados. Esto evita que una intrusión comprometa toda la infraestructura. - Autenticación constante

La seguridad no es algo que se verifica una sola vez. Cada acceso se valida continuamente. Para proteger mejor tus cuentas, considera activar la autenticación en dos pasos; te explico cómo hacerlo en este artículo.

Con estos ajustes, Zero Trust se posiciona como una estrategia valiosa para cualquier entorno, ya sea empresarial o doméstico. Aplicar un enfoque basado en la validación constante puede marcar la diferencia entre un sistema vulnerable y uno realmente protegido. Mientras mi hijo sigue jugando, reflexiono sobre cómo este modelo nos enseña a estar siempre alerta y preparados.